javasnoop包装说明

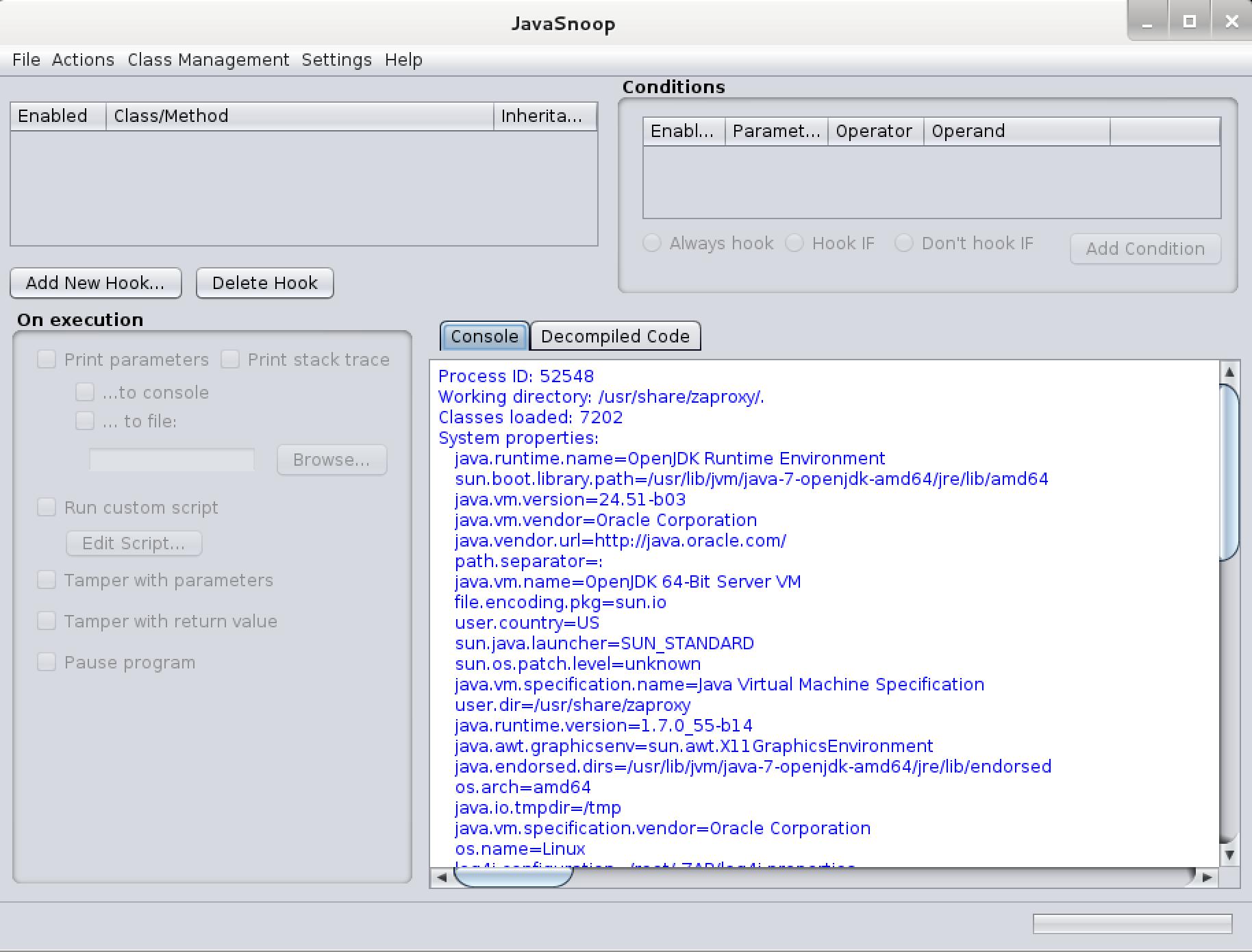

通常情况下,无需访问原始的源代码,测试Java客户端的安全性是不可预测的,在最好的和不切实际在最坏的情况。通过访问原始的源,你可以运行一个简单的Java程序和远程调试器附加到它,逐句通过代码,并根据需要变化的变量。在做同一个applet是一个有点难度。 不幸的是,现实生活中的情景并不为您提供这个选项,反正。编制和Java的编译是不是真的确定性如你所想。因此,你不能只是编译Java应用程序,它在本地运行和调试器附加到它。 接下来,你可以尝试,只是改变了客户端和服务器,这就是最有趣的事情发生反正之间的沟通渠道。这适用于客户端使用HTTP与配置代理服务器。否则,你坚持的通用网络流量改变机制。这些都不是如此之大,几乎所有的情况下,因为数据通常不是明文。这通常是一个自定义协议,序列化的对象,加密,或者它们的某种组合。 JavaSnoop试图通过允许您连接到现有的流程(如调试器),并立即开始与方法调用,运行自定义代码被篡改,或者只是看发生了什么制度来解决这个问题。

资料来源:https://code.google.com/p/javasnoop/

- 作者:www.aspectsecurity.com

许可:GPLv3的

0x01 包含在javasnoop包工具

javasnoop - 拦截Java应用程序在本地 JavaSnoop试图附加到现有的进程(如调试器),并立即开始与方法调用,运行自定义代码被篡改,或者只是看发生了什么事在系统上。

0x02 javasnoop用法示例

:~# javasnoop

原文来自:https://www.hackfun.org/kali-tools/javasnoop_zh.html。转载请注明原出处,商用请联系原作者授权。