阿米蒂奇包装说明

阿米蒂奇是一个脚本红队协作工具Metasploit的是可视化的目标,建议漏洞,并公开在框架中的先进的后期开发的功能。 通过一个Metasploit的情况下,你的团队将:

- 使用相同的会话

- 共享主机,捕获的数据,和下载的文件

- 通信通过共享事件日志。

- 运行机器人自动化红队的任务。 阿米蒂奇是一个力量倍增器的红队操作。 资料来源:http://www.fastandeasyhacking.com/manual#0

- 作者:战略网络有限责任公司

- 许可:BSD

0x01 包含在阿米蒂奇包工具

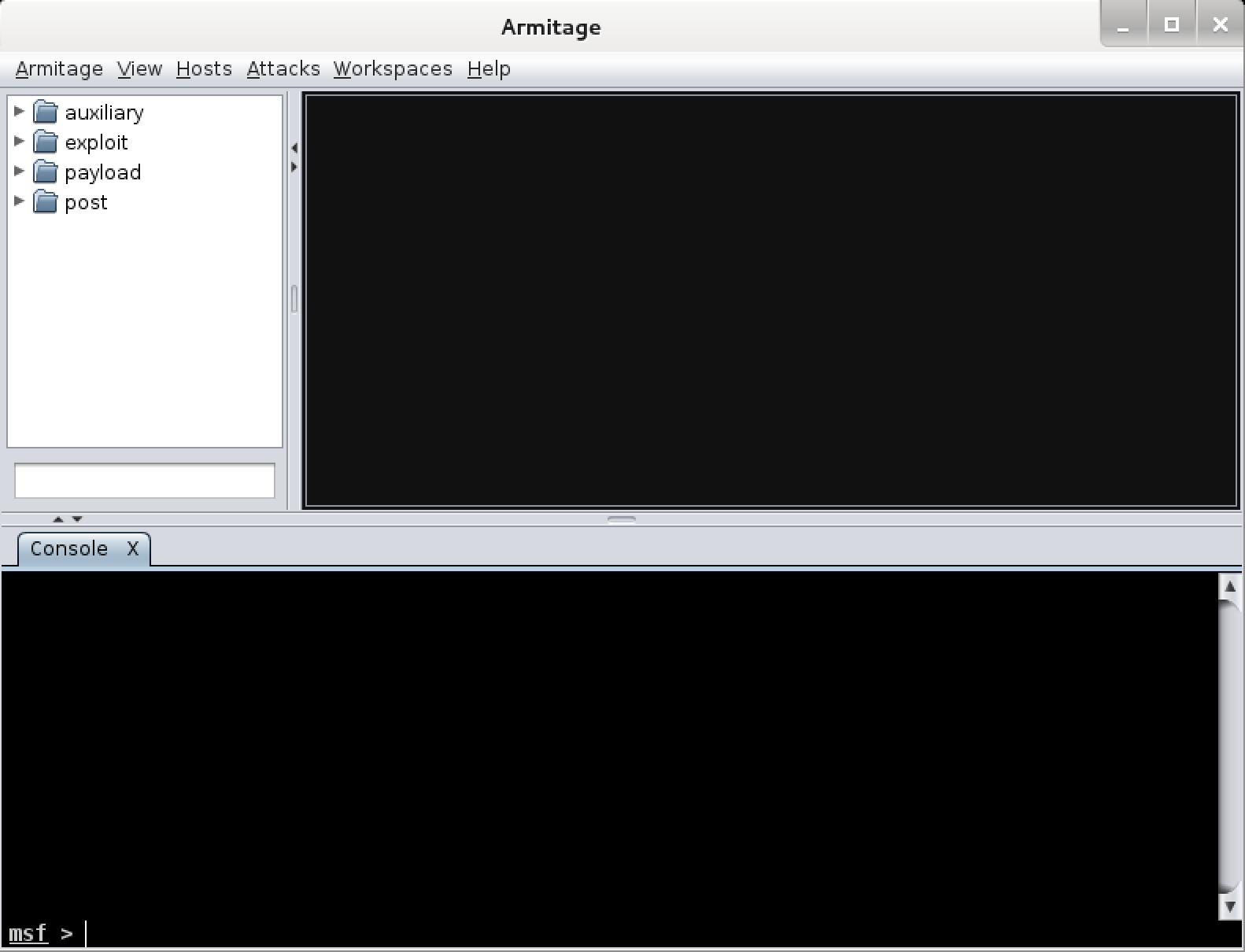

阿米蒂奇 - 红队协作工具 阿米蒂奇是一个脚本红队协作工具Metasploit的是可视化的目标,建议漏洞,并公开在框架中的先进的后期开发的功能。0x02 teamserver - 阿米蒂奇Teamserver组件

:~# teamserver [*] You must provide: <external IP address> <team password> <external IP address> must be reachable by Armitage clients on port 55553 <team password> is a shared password your team uses to authenticate to the Armitage team server0x03 阿米蒂奇用法示例

:~# armitage [*] Starting msfrpcd for you.

0x04 teamserver用法示例

启动teamserver外部 IP(192.168.1.202),并设置 服务器的密码 (s3cr3t):

:~# teamserver 192.168.1.202 s3cr3t

[*] Generating X509 certificate and keystore (for SSL)

[*] Starting RPC daemon

[*] MSGRPC starting on 127.0.0.1:55554 (NO SSL):Msg...

[*] MSGRPC backgrounding at 2014-05-14 15:05:46 -0400...

[*] sleeping for 20s (to let msfrpcd initialize)

[*] Starting Armitage team server

[-] Java 1.6 is not supported with this tool. Please upgrade to Java 1.7

[*] Use the following connection details to connect your clients:

Host: 192.168.1.202

Port: 55553

User: msf

Pass: s3cr3t

[*] Fingerprint (check for this string when you connect):

a3b60bef430037a6b628d9011924341b8c09081

[+] multi-player metasploit... ready to go

原文来自https://www.hackfun.org/kali-tools/armitage_zh.html。转载请注明原出处,商用请联系原作者授权。